Betriebssystem: Windows, Android, macOS

Gruppe von Programmen: Geschäftsautomatisierung

Kontrolle eines Checkpoints

- Das Urheberrecht schützt die einzigartigen Methoden der Geschäftsautomatisierung, die in unseren Programmen verwendet werden.

Urheberrechte © - Wir sind ein verifizierter Softwarehersteller. Dies wird beim Ausführen unserer Programme und Demoversionen im Betriebssystem angezeigt.

Geprüfter Verlag - Wir arbeiten mit Organisationen auf der ganzen Welt zusammen, von kleinen bis hin zu großen Unternehmen. Unser Unternehmen ist im internationalen Handelsregister eingetragen und verfügt über ein elektronisches Gütesiegel.

Zeichen des Vertrauens

Schneller Übergang.

Was willst du jetzt machen?

Wenn Sie sich mit dem Programm vertraut machen möchten, können Sie sich am schnellsten zunächst das vollständige Video ansehen und dann die kostenlose Demoversion herunterladen und selbst damit arbeiten. Fordern Sie bei Bedarf eine Präsentation beim technischen Support an oder lesen Sie die Anweisungen.

Kontaktieren Sie uns hier

Wie kaufe ich das Programm?

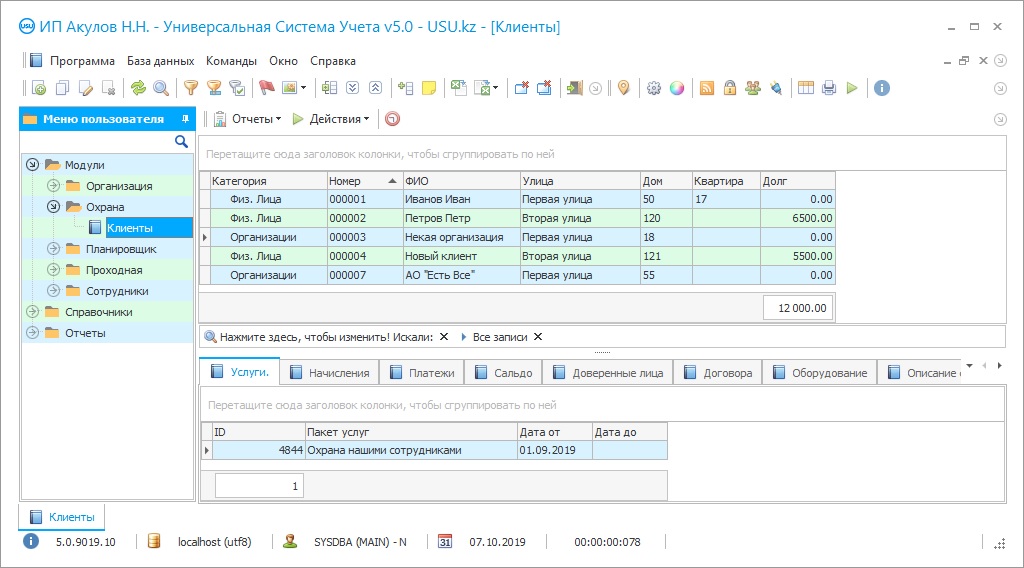

Sehen Sie sich einen Screenshot des Programms an

Sehen Sie sich ein Video über das Programm an

Demoversion herunterladen

Konfigurationen des Programms vergleichen

Berechnen Sie die Kosten für Software

Berechnen Sie die Kosten der Cloud, wenn Sie einen Cloud-Server benötigen

Wer ist der Entwickler?

Screenshot des Programms

Die Kontrolle eines Checkpoints ist ein wichtiger Prozess, von dem die Sicherheit eines Unternehmens, einer Firma, einer Organisation stark abhängt. Der Checkpoint ist das Eingangstor und trifft als erstes auf Mitarbeiter, Besucher, Kunden. Durch die Arbeitsorganisation am Checkpoint kann man das Unternehmen als Ganzes beurteilen. Wenn die Wache offen unhöflich ist und nicht in der Lage ist, die Fragen der Besucher zu beantworten und sie zu beraten, wenn sich am Eingang eine ziemlich große Schlange von einsteigenden Menschen anstellt und die Wache es nicht eilig hat, dann kann es kaum jemand hardly Vertrauen in die Organisation haben, bei der der Besuch stattgefunden hat.

Besondere Aufmerksamkeit sollte der Kontrolle der Arbeit des Checkpoints gewidmet werden. Sie prägt das Image des Unternehmens und trägt zu seiner Sicherheit bei – sowohl physisch als auch wirtschaftlich. Moderne Unternehmer sind sich der Bedeutung des Problems bewusst und versuchen, ihre Kontrollpunkte mit elektronischen Lesegeräten, Detektorrahmen, modernen Drehkreuzen und CCTV-Kameras auszustatten. Aber keine technischen Neuerungen und Errungenschaften sollen wirksam werden, wenn sie am Checkpoint sehr schlecht organisiert sind, es keine Kontrolle und Abrechnung gibt, die Professionalität des Sicherheitsbeauftragten ernsthafte Zweifel aufkommen lässt.

Die Schlussfolgerung hier ist einfach und für jeden klar – egal wie technisch der Kontrollpunkt eines Unternehmens oder eines Unternehmens ist, ohne eine kompetente Kontrolle sind seine Aktivitäten nicht effektiv und die Sicherheit ist nicht gewährleistet. Es gibt mehrere Ansätze zur Kontrolle. Es ist nach bester sowjetischer Tradition möglich, der Wache eine Reihe von Abrechnungsprotokollen auszustellen. In einem geben sie Namen und Passdaten von Besuchern ein, in der anderen – den nächsten Schichten, in der dritten – Informationen über ein- und ausgehende Transporte, exportierte und importierte Fracht. Es müssen noch ein paar Notizbücher für Anweisungen bereitgestellt werden, die den Empfang von Funkgeräten und Spezialgeräten abbilden, und auch ein Journal bereitstellen, in dem Informationen über Mitarbeiter gespeichert sind – aktive, entlassene, um genau zu wissen, wen und wen in das Gebiet eingelassen werden muss höflich ablehnen.

Viele Leute praktizieren diese Methode in Kombination mit den Errungenschaften moderner Technologien – sie bitten die Sicherheit, nicht nur alles oben genannte zu schreiben, sondern auch ein Duplikat der Daten in den Computer zu erstellen. Weder die erste noch die zweite Methode schützt das Unternehmen vor Informationsverlust, erhöht nicht die Sicherheit und trägt nicht zur effektiven Kontrolle des Checkpoints bei. Die einzig sinnvolle Lösung ist die Vollautomatisierung. Diese Lösung wurde von einer Firma namens USU Software vorgeschlagen. Das von seinen Spezialisten entwickelte digitale Tool für Checkpoints kann auf professionellem Niveau die automatische elektronische Kontrolle aller Prozesse am Eingang des Unternehmens organisieren. Das Kontrollsystem registriert automatisch ein- und ausgehende Mitarbeiter, Besucher. Unser Programm verarbeitet sofort Daten von Drehkreuzen, die Barcodes von Mitarbeiterausweisen lesen. Wenn keine solchen Ausweise oder Abzeichen vorhanden sind, erstellt das System unserer Entwickler sie, indem es dem Personal der Organisation je nach Zulassungsgrad Barcodes zuweist.

In der Praxis funktioniert das so. Das Programm scannt den Code, vergleicht ihn mit den verfügbaren Daten in den Datenbanken, identifiziert die Person am Eingang und trägt sofort in die Statistik ein, dass diese Person die Grenze des Checkpoints überschritten hat. Wenn das Eingangsprogramm eine CCTV-Kamera enthält, zeichnet sie die Gesichter aller ein- und ausgehenden Personen auf und zeigt die genaue Uhrzeit des Ein- und Ausstiegs an. Dies hilft, wenn Sie eine Besuchshistorie erstellen, einen bestimmten Besucher finden, einen Verdächtigen finden müssen, wenn im Unternehmen eine Straftat oder ein Verbrechen begangen wurde. Das Büro des Checkpoints kann auch die Bedürfnisse der Personalabteilung und des Rechnungswesens bedienen. Das System unserer Entwickler füllt automatisch mehrere digitale Logbücher aus – zähle ständig Besucher und trage Informationen in die Arbeitsblätter jedes Mitarbeiters ein. Dieser gibt detaillierte Auskunft über den Zeitpunkt des Arbeitsantritts, des Austritts, die eigentliche Arbeitszeit, die für die Personal-, Disziplinarentscheidungen wichtig ist.

Wer ist der Entwickler?

Akulov Nikolai

Experte und Chefprogrammierer, der am Design und der Entwicklung dieser Software beteiligt war.

2024-05-17

Video der Kontrolle eines Checkpoints

Dieses Video kann mit Untertiteln in Ihrer eigenen Sprache angesehen werden.

Was sind die Aufgaben eines Sicherheitsbeauftragten bei einem so intelligenten Checkpoint, fragen Sie? Tatsächlich sind sie minimal. Das Programm befreit eine Person von der Notwendigkeit, mehrbändige Berichterstattung auf Papier durchzuführen, lässt ihnen jedoch die Möglichkeit, bestimmte Notizen und Notizen im System zu machen. Der Wachmann kann all seine beruflichen Fähigkeiten und Talente zeigen. Wenn es nicht nötig ist, sich auf das Gesicht des Besuchers zu konzentrieren, sich daran zu erinnern, wer es ist und wohin es geht, um Passdaten zu überprüfen und umzuschreiben, dann ist es Zeit, Beobachtung und Ableitung zu üben. Der Wachmann am Kontrollpunkt kann jedem Besucher Kommentare und Beobachtungen hinterlassen, dies kann in einer Vielzahl von Situationen nützlich sein.

Die Software verwaltet nicht nur den Kontrollpunkt, sondern auch die Aktivitäten des gesamten Personals, da es nicht möglich sein wird, mit einem unparteiischen System auf die gütlichste Weise zu verhandeln, wenn der Mitarbeiter zu spät kommt, versucht, etwas Verbotenes ein- oder auszuschleusen, Außenstehende zu führen , Versuche werden sofort protokolliert, in Statistiken reflektiert und unterdrückt.

Dieses Steuerungssystem basiert auf dem Windows-Betriebssystem. Die Testversion kann kostenlos von der Website des Entwicklers heruntergeladen werden. Normalerweise reichen die vorgesehenen zwei Wochen aus, um die leistungsstarke Funktionalität der Software zu schätzen. Die Vollversion wird remote über das Internet installiert. Die Basisversion funktioniert auf Russisch. Eine erweiterte internationale Version hilft, die Steuerung in so ziemlich jeder Sprache zu organisieren. Optional können Sie eine persönliche Version des Programms bestellen, die unter Berücksichtigung bestimmter Nuancen und Besonderheiten der Aktivitäten des Checkpoints in einer bestimmten Organisation funktioniert.

USU Software hat mehrere wichtige Vorteile. Erstens macht es keine Fehler, zögert nicht und wird nicht krank, und so ist zu jeder Tageszeit immer eine klare Kontrolle am Checkpoint gewährleistet. Es trifft Entscheidungen sehr schnell, da es mit jeder Datenmenge arbeiten kann. Selbst wenn sie groß sind, sind alle Vorgänge in Sekundenschnelle abgeschlossen. Ein weiterer Vorteil ist die Einfachheit. Die Software aus unserem Entwicklungsteam hat einen schnellen Start, eine intuitive Benutzeroberfläche und ein schönes Design, jeder kann in diesem Steuerungssystem arbeiten, auch diejenigen, die keine hohen Kenntnisse in Informationstechnologien haben.

Die Software kann für alle Organisationen nützlich sein, die über einen Kontrollpunkt verfügen. Es ist besonders nützlich für Firmen und Unternehmen mit großen Flächen und mehreren Kontrollpunkten. Für sie vereint das System alle leicht in einem Informationsraum, erleichtert die Kommunikation der Wachen untereinander und erhöht die Geschwindigkeit und Effizienz der Aktivitäten.

Demoversion herunterladen

Das Programm generiert automatisch die notwendigen Berichtsdaten über die Anzahl der Besucher pro Stunde, Tag, Woche, Monat, es zeigt, ob Mitarbeiter gegen das Regime und die Disziplin verstoßen haben, wie oft sie es getan haben. Es wird automatisch auch die Datenbank bilden. Regelmäßige Besucher sind nicht mehr erforderlich, um spezielle Ausweise zu bestellen. Wer das Drehkreuz mindestens einmal überquert hat, soll vom Programm in Erinnerung bleiben, fotografiert und beim nächsten Besuch auf jeden Fall wiedererkannt werden. Das System macht es einfach, die Buchhaltung auf jeder Ebene zu verwalten. Es generiert und ergänzt automatisch Datenbanken. Kann sie nach Gästen, Mitarbeitern, Besuchszeit, Besuchszweck aufteilen. Sie können jedem Zeichen in der Datenbank die Informationen in einem beliebigen Format hinzufügen – Fotos, Videos, gescannte Kopien von Ausweisdokumenten. Für jeden kann eine vollständige Besuchshistorie für einen beliebigen Zeitraum gespeichert werden.

Die Daten im Kontrollsystem werden so lange gespeichert, wie es die internen Regelungen der Organisation erfordern. Es ist jederzeit möglich, den Verlauf jedes Besuchs abzurufen – nach Datum, Uhrzeit, Mitarbeiter, Zweck des Besuchs, durch die Notizen des Wachmanns. Um Daten zu speichern, wird das Backup in einer willkürlichen Häufigkeit konfiguriert. Auch wenn es stündlich ausgeführt wird, stört es die Aktivitäten nicht – das Speichern neuer Informationen erfordert nicht einmal einen kurzen vorübergehenden Stopp der Software, alles geschieht im Hintergrund. Wenn zwei Mitarbeiter die Daten gleichzeitig speichern, gibt es keinen Konflikt im Programm, beide Informationen werden korrekt erfasst.

Das Programm bietet differenzierten Zugang zum Schutz von Informationen und Geschäftsgeheimnissen. Mitarbeiter erhalten im Rahmen ihrer dienstlichen Befugnisse durch persönliches Login Zugang dazu. Beispielsweise kann ein Wachmann an einem Kontrollpunkt die Meldeinformationen zur Kontrolle des Sicherheitsdienstes nicht sehen, und der Leiter des Sicherheitsdienstes sollte das vollständige Bild für jeden der vorhandenen Eingänge und für jeden Mitarbeiter in . sehen besonders.

Der Unternehmensleiter kann eine kompetente Kontrolle durchführen, wobei er jederzeit oder innerhalb der festgelegten Fristen die Möglichkeit hat, die erforderlichen Berichte zu erhalten. Das Programm generiert sie automatisch und stellt sie zum gewünschten Datum in Form einer Liste, Tabelle, eines Diagramms oder einer Grafik zur Verfügung. Zur Analyse können auch die Vordaten für einen beliebigen Zeitraum bereitgestellt werden. Die automatische Berichterstattung über die Arbeit des Checkpoints selbst eliminiert lästige Fehler der Wachleute bei der Erstellung von Berichten, Berichten und Erinnerungen. Alle Daten entsprechen dem tatsächlichen Stand der Dinge.

Der Leiter des Sicherheitsdienstes kann in Echtzeit die Beschäftigung jedes Wachmanns an jedem Kontrollpunkt sehen. Im Rahmen der Kontrolle können sie sein Handeln, seine Einhaltung von Weisungen, Auflagen, Arbeitszeiten nachvollziehen. Die persönliche Leistung jedes Einzelnen sollte sich in den Berichten widerspiegeln und kann ein zwingender Grund für Entlassung, Beförderung, Prämien oder Löhne sein, wenn der Mitarbeiter auf Akkordbasis arbeitet.

Bestellen Sie eine Kontrolle eines Checkpoints

Um das Programm zu kaufen, rufen Sie uns einfach an oder schreiben Sie uns. Unsere Spezialisten vereinbaren mit Ihnen die entsprechende Softwarekonfiguration, erstellen einen Vertrag und eine Rechnung zur Zahlung.

Wie kaufe ich das Programm?

Das Programm wird installiert

Wenn das Programm für 1 Benutzer gekauft wird, dauert es nicht länger als 1 StundeKaufen Sie ein fertiges Programm

Sie können auch kundenspezifische Softwareentwicklung bestellen

Wenn Sie spezielle Anforderungen an die Software haben, beauftragen Sie eine individuelle Entwicklung. Dann müssen Sie sich nicht an das Programm anpassen, sondern das Programm wird an Ihre Geschäftsprozesse angepasst!

Kontrolle eines Checkpoints

Die Kontrollsoftware erlaubt Ihnen nicht, aus dem Territorium des Unternehmens herauszunehmen, was nicht herausgenommen werden soll. Es unterhält

sorgfältige Bestandskontrolle, enthält Daten zur Kennzeichnung von Waren, Produkten, Rohstoffen und zur Zahlung. Die abzutransportierende Ladung kann sofort im System markiert werden. Wenn Sie versuchen, herauszunehmen oder anderweitig herauszunehmen, verbietet das Programm diese Aktion. Das System kann mit Telefonie und der Website der Organisation integriert werden. Die erste bietet eine großartige Gelegenheit für jeden Gast, der jemals Kontaktinformationen hinterlassen hat, sofort erkannt zu werden. Dieses Kontrollprogramm zeigt genau an, wer anruft, die Mitarbeiter sollen den Gesprächspartner sofort mit Namen und Vatersnamen ansprechen können. Das ist angenehm und steigert das Ansehen des Unternehmens. Die Integration mit der Website eröffnet die Möglichkeit der Online-Registrierung, um aktuelle Informationen zu Preisen und Öffnungszeiten zu erhalten. Außerdem kann eine Person bei der Bestellung von Pässen diese in ihrem persönlichen Konto auf der Website abrufen.

Das Programm kann mit Videokameras integriert werden. Dadurch ist es möglich, Textinformationen im Videostream zu empfangen. So sollen die Sicherheitsdienst-Spezialisten bei der Kontrolle des Checkpoints, der Kassen, mehr Informationen erhalten. Das Kontrollprogramm kann auf professioneller Ebene alles dokumentieren – von den Einnahmen und Ausgaben der Organisation über das Umsatzvolumen, die eigenen Ausgaben bis hin zur Werbeeffizienz. Der Manager sollte in der Lage sein, Berichte zu jedem Modul und jeder Kategorie zu erhalten.

Dieses Programm hat die Fähigkeit, über ein Dialogfeld umgehend mit Mitarbeitern zu kommunizieren. Die Kontrolle wird effizienter und die Qualität der Mitarbeiterarbeit wird höher, da eine speziell entwickelte mobile Anwendung auf den Gadgets der Mitarbeiter installiert werden kann. Ein fortschrittliches Kontrollsystem kann mit Zahlungsterminals und beliebigen Handelsgeräten kommunizieren, und daher sieht der Wachmann die Zahlungsdaten für die exportierte Fracht, wenn die Fracht das Territorium des Unternehmens verlässt, und die Mitarbeiter des Fertigwarenlagers markieren automatisch die abschreiben. Dieses Programm kann den Massen- oder Einzelversand von SMS oder E-Mails organisieren.